评估和提高基于机器学习的网络入侵检测器的对抗鲁棒性

目录

评估和提高基于机器学习的网络入侵检测器的对抗鲁棒性 1

摘要 1

一、 导言 1

二、 相关工作 3

三、 背景和动机 4

四、 攻击方法 5

五、 生成对抗特征 8

六、 变异恶性流量 8

七、 防御模式 11

八、 实验评价 11

十、结论 17

摘要

机器学习(ML),特别是深度学习(DL)技术在基于异常的网络入侵检测系统(NIDS)中得到了越来越多的应用。然而,ML/DL已被证明极易受到敌对攻击,尤其是在此类安全敏感系统中。许多对抗性攻击被提出来评估基于MLS的网络入侵检测系统的鲁棒性。不幸的是,现有的攻击大多集中在特征空间和/或白盒攻击上,这些攻击在现实场景中做出了不切实际的假设,在实践中未能充分证明系统鲁棒性的上限。

为了弥补这一差距,我们首次对灰盒/黑盒攻击进行了系统研究,以评估基于ML的网络入侵检测系统的鲁棒性。我们的工作在以下几个方面优于以前的工作:(i)实用性:所提出的攻击可以在保留其功能的同时,以极其有限的知识和可承受的开销自动变异原始流量;(ii)泛型——所提议的攻击对于使用不同的ML/DL模型和基于非有效载荷的特征评估各种NIDS的鲁棒性是有效的;(iii)可解释性我们提出了一种基于ML的网络入侵检测系统脆弱鲁棒性的解释方法。在此基础上,我们还提出了一种对抗攻击的防御方案,以提高系统的鲁棒性。我们使用不同的特征集和ML/DL模型广泛评估各种NIDS的健壮性。实验结果显示了我们的攻击和防御方案的有趣发现和有希望的结果。

索引术语:网络异常检测、网络入侵检测系统、对抗性机器学习、机器学习安全、规避攻击。

一、导言

网络入侵检测系统(NIDS)在检测网络中的恶意活动方面起着至关重要的作用。根据检测机制,NIDS通常可分为两种类型[1]。基于签名的入侵检测系统传统上用于检测已知的恶意流量,但无法检测新的攻击或高级变体。相比之下,基于异常的入侵检测系统,结合机器学习(ML)和最近的深度学习(DL)技术,由于具有检测新攻击和未知攻击的泛化能力,正受到越来越多的关注[2]-[5]。

虽然ML和DL模型对其巨大的潜力和性能很感兴趣,但事实证明,它们极易受到敌对攻击。精心设计的输入小变化可能会导致ML模型的输出发生重大变化[6]–[8]。为了评估基于ML的系统的鲁棒性,广泛使用的方法是构造对抗性攻击,证明系统鲁棒性的上限[9]。此类攻击必须充分反映对手在尽可能实际的场景中的能力,否则将毫无用处。

在其他领域,如计算机视觉[9]–[11]、自然语言处理[12]和恶意软件检测[13]–[16],已经提出了几种攻击来评估基于ML的系统的鲁棒性。然而,由于两个原因,这些方法不适合于网络入侵检测。首先,这种攻击是修改特征向量(我们称之为特征空间攻击),而不是真实的输入空间(即NIDSs的原始流量)。这是因为在其他领域,从输入空间到特征空间的特征映射是可逆的,或者可以很容易地形式化为可微函数。相比之下,从网络流量到NIDS特征的特征提取既不可逆也不可微。因此,针对NID的特征空间攻击在实践中是不切实际的,因为对抗性流量很难从特征中派生。其次,我们需要确保在修改恶意流量时没有通信冲突或恶意危害,这对于其他非安全域来说不是问题。

对于针对基于ML的网络入侵检测系统的流量空间攻击(即直接修改流量),现有的研究可分为三个部分。首先,对传统网络入侵检测系统的规避攻击已经得到了很好的研究[17]–[19],但它们只适用于没有学习模型的基于签名的网络入侵检测系统。其次,为了避免基于流量分析的检测,提出了几种流量模糊和变异方法[20]-[22]。然而,他们只是简单地模仿良性流量或随机变异,而不是利用具有对抗性的机器学习技术的ML/DL模型的漏洞。因此,这样的攻击是非常昂贵和低效的,但攻击者总是考虑攻击开销在实践中。第三,利用交通空间对抗性攻击的唯一工作[23]是基于充分了解NID的强大白盒假设,这是不切实际的,因为目标NID在现实场景中总是无法访问。

总之,基于ML的NIDSs上现有的对抗性攻击(无论是featurespace还是traffic space)由于其不切实际的设想,未能证明鲁棒性的上限。为了弥合这一差距,我们面临三个方面的挑战:

实用性。如何使用极其有限的知识和可承受的开销来执行保护功能的交通空间(不可逆特征提取下)对抗攻击?

通用性。如何提出一个通用框架,有效地评估使用各种ML模型和功能的NIDSs的健壮性?

可解释性。如何解释脆弱性,进而提高基于ML的网络入侵检测系统对此类攻击的鲁棒性?

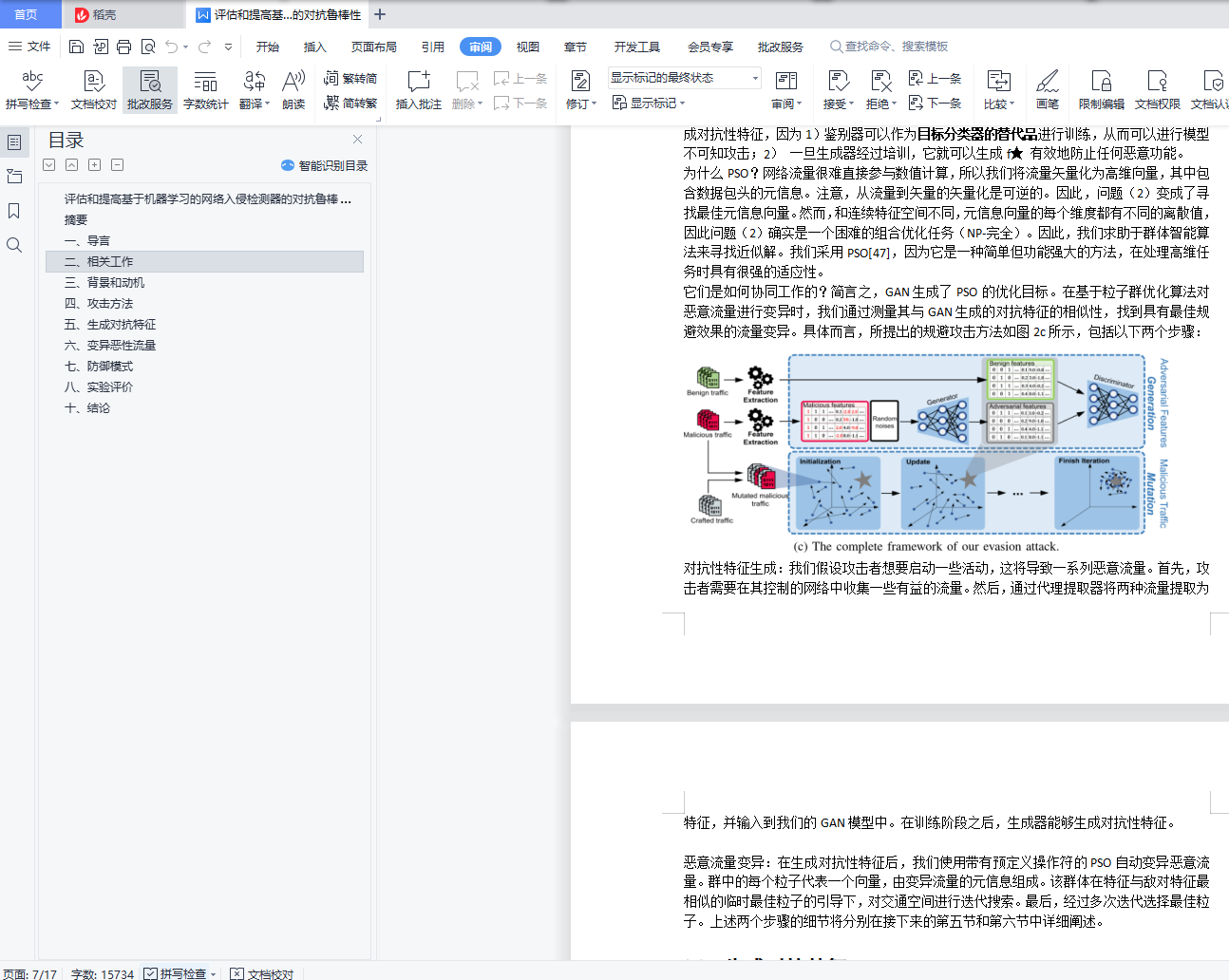

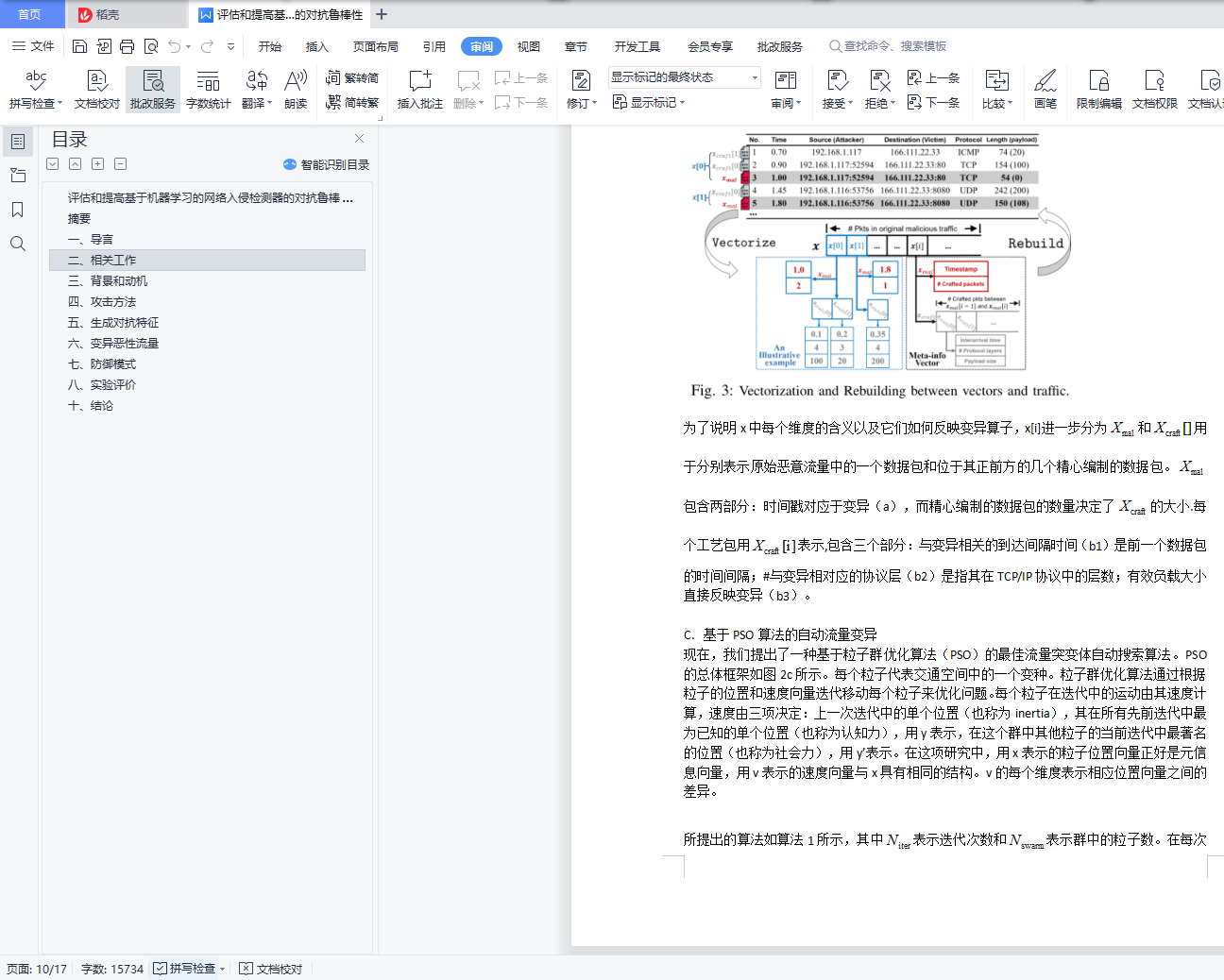

在本文中,我们提出了一种新的实用对抗攻击,将其表述为具有两步解的双层优化问题,该算法首先以较小的潜在流量空间变异开销解决所谓的对抗性特征,然后以最接近对抗性特征的特征空间距离搜索最佳流量变量。(这解决了可负担的开销挑战)。在第一步(即解决对抗性特征),我们扩展了先前使用生成性对抗性网络(GAN)的思想,将目标ML模型视为一个黑箱,并搜索位于代理模型低置信区域的对抗性特征。基于敌对攻击的可转移属性[24],攻击效果可以转移到其他ML模型。(这涉及有限的知识和模型普遍性挑战)。在第二步(即搜索最佳流量变量),我们提出了一个启发式数据包制作框架来自动变异恶意流量。基于基于MLS的NIDSs中特征提取的领域知识,我们提出了几种流量变异算子,这些算子可以在不破坏恶意功能的情况下影响所有总结的特征(这是针对功能保留和特征通用性的挑战)。为了解决不可逆特征提取问题,我们提出了一种称为meta-info 信息向量的可逆抽象流量表示。为了解决可解释性的挑战,我们通过量化攻击者操纵每个特征的程度,提出了一种基于ML的网络入侵检测系统脆弱性的可解释方法。基于此,我们提出了一种防御方案,通过去除最脆弱的特征来提高系统的鲁棒性。

贡献。我们的主要贡献包括提出了一种新的对抗性攻击框架,并广泛评估了基于ML的NIDSs的鲁棒性,随后解释和改进了针对此类攻击的鲁棒性。具体而言,它们的阐述如下:

在灰色和黑箱假设下,我们提出了第一个实际的基于ML的NIDSs的交通空间对抗攻击。与以前的对手攻击相比,我们的威胁模型提供了一个更实用的攻击者能力假设,并考虑了攻击开销。与制作测试时间规避流量的传统方法相比,我们的攻击不仅仅是模仿正常流量,而是利用对抗性机器学习技术来搜索位于ML模型决策边界处的特征,能够自动搜索规避流量突变,并且能够适应处理不同的恶意流量。

我们提出了一种基于ML的NIDS脆弱鲁棒性的解释方法。在此基础上,提出了一种对抗性攻击的防御方案,以提高系统的鲁棒性。

我们广泛评估了我们在最先进的NIDSKitsune上的攻击和防御方法,以及各种基于MLS的NIDSs,包括六种典型的ML分类器(包括统计模型和深度神经网络)和两种特征集(数据包级和流级)。我们还通过分析探讨了攻击背后的重要见解。

本文的其余部分组织如下:我们在第二节总结了相关工作,在第三节提供了背景和动机。第四节介绍了威胁模型和问题陈述,以及我们的攻击框架的动机和概述。第五节和第六节阐述了我们进攻的两个步骤。第七节提供了防御方案。实验结果和发现见第八节。我们在第九节讨论了限制和改进。第十节总结了本研究。