目录

摘要 1

Abstract. 1

1. 引 言 2

2. 主机网络安全分析 2

3. 主机网络安全关键技术 3

3.1 入侵检测 4

3.2 访问控制 4

3.3 加密传输 5

3.4 身份认证 5

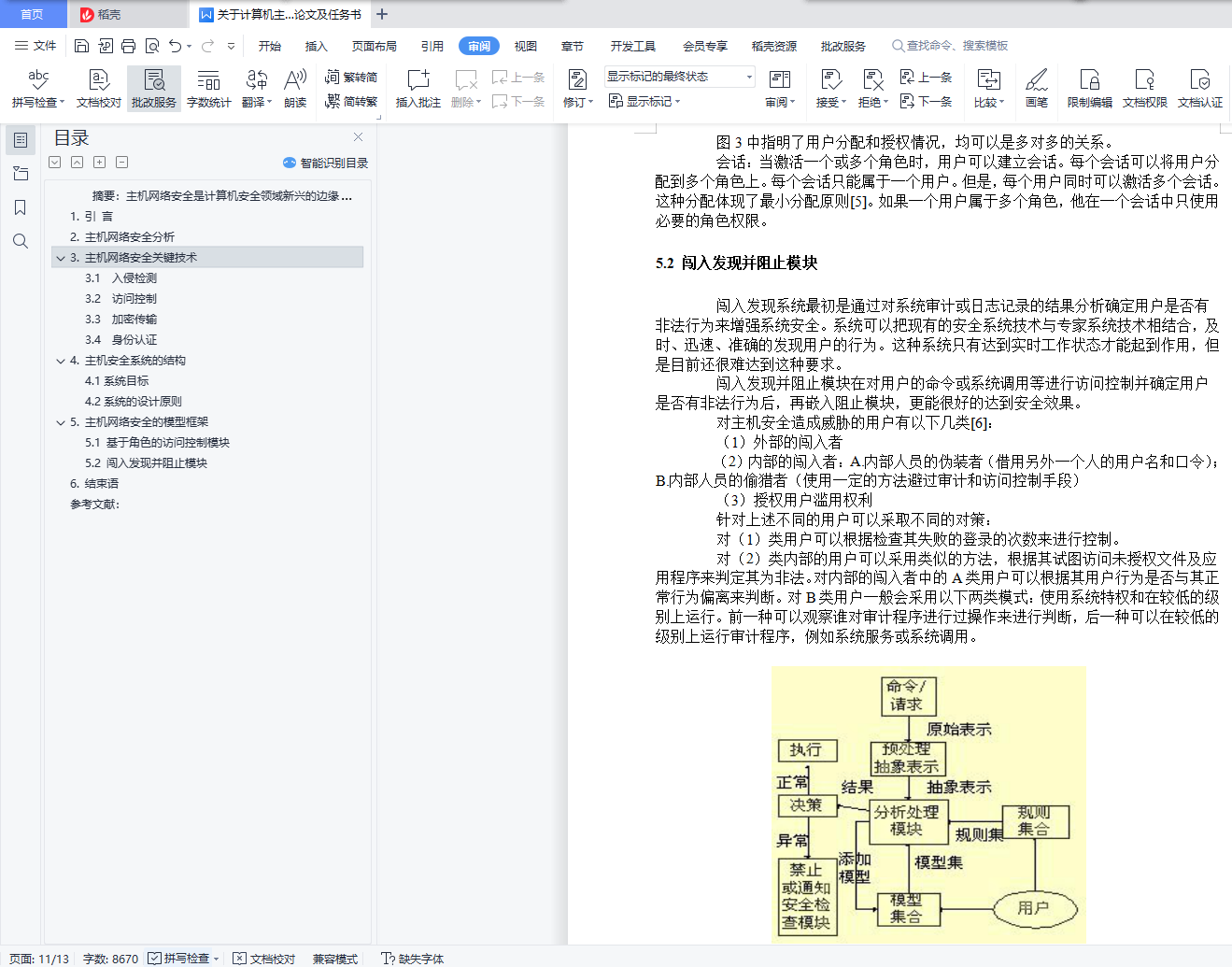

4. 主机安全系统的结构 6

4.1系统目标 6

4.2系统的设计原则 6

5. 主机网络安全的模型框架 7

5.1 基于角色的访问控制模块 7

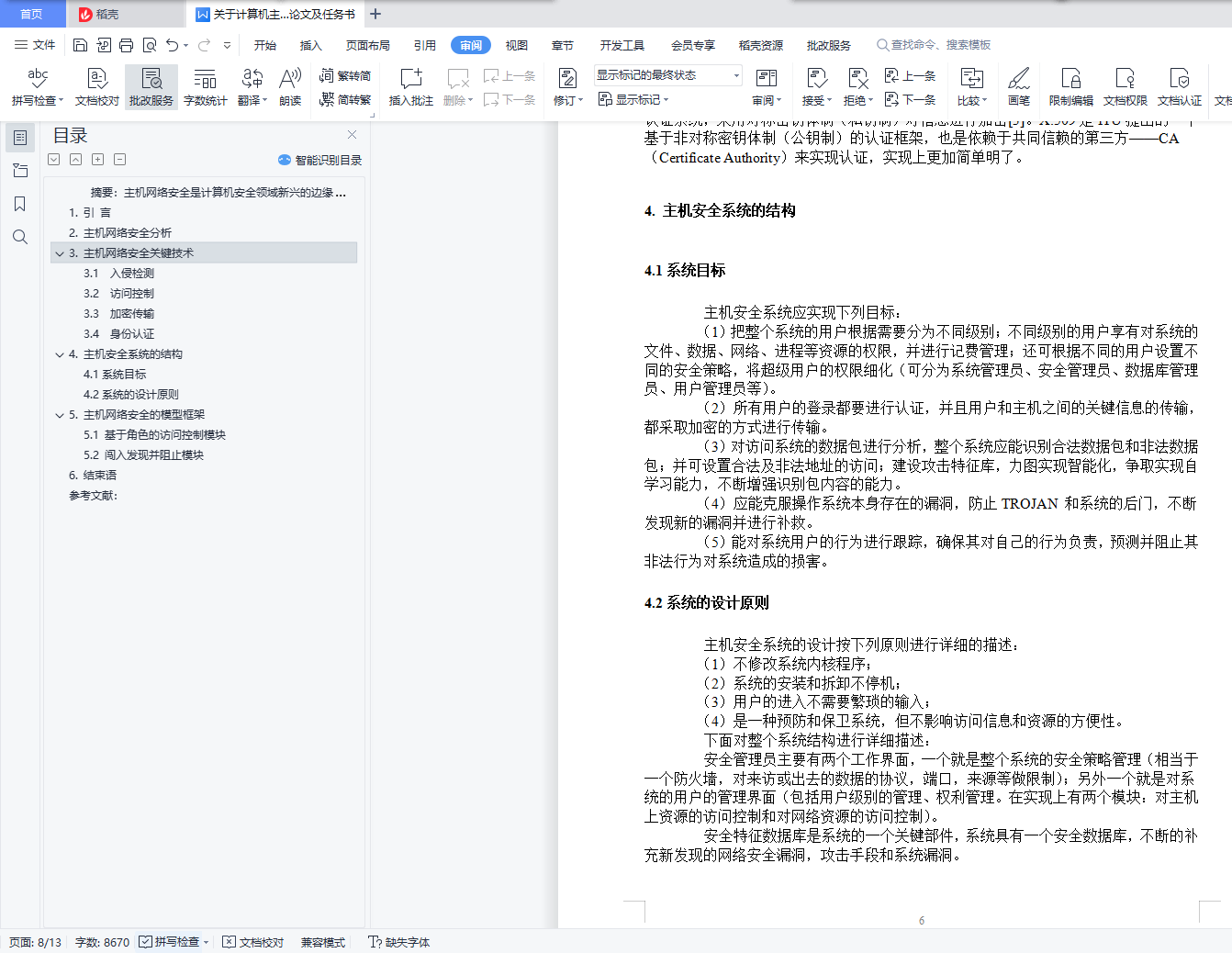

5.2 闯入发现并阻止模块 8

6. 结束语 10

参考文献: 10

主机网络安全及其构建研究

摘要:主机网络安全是计算机安全领域新兴的边缘技术,它综合考虑网络特性和操作系统特性,对网络环境下的主机进行更为完善的保护。本文对主机网络安全作一简单定义,提出了主机网络安全体系结构,并对其中的关键技术和安全特性进行探讨,在此基础上给出了一种主机安全的模型框架,力图同时防范来自内、外部的攻击,全面增强主机安全。

关键词:主机安全;网络安全;主机网络安全;基于角色的访问控制

Research on Host-Network Security and Construction

Wu Fu-qiang

Abstract: Host-network security is a rising marginal technology in the field of computer security. It provides more secure protection for hosts in network environment on the basis of consideration of the network attributes and OS attributes together. In this paper, it tries to give a simple definition of host-network security and describes the architecture of the host-network security system, and then some key technologies of host-network security is discussed. Finally, The paper presents a model of host security trying to check attacks from both outsiders and insiders and to increase host security in every aspects.

Key words: Host-Network Security; Host Security; Network Security; Role-Based Access Control

1. 引 言

计算机网络的发展使计算机应用更加广泛和深入,但随之也使安全问题日益突出和复杂。从理论上讲,一旦主机连接到网络上,它就面临来自网络上的安全威胁,这些威胁主要有:非授权访问、冒充合法用户、破坏数据完整性、干扰系统正常运行、特洛伊木马、线路窃听等。为了有效防御和抑制这些威胁,现在最常用的技术手段有:身份验证、访问控制、加密、防火墙、记账审计等。通常情况下,从两个方面考虑计算机安全问题:主机安全和网络安全。主机安全主要是考虑保护合法用户对于授权资源的使用,防止非法入侵者对于系统资源的侵占与破坏。其最常用的办法是利用操作系统的功能,如Unix的用户认证、文件访问权限控制、记账审计等。网络安全主要考虑的是网络上主机之间的访问控制,防止来自外部网络的入侵,保护数据在网上传输时不被泄密和修改。其最常用的方法是防火墙、加密等。由于两者考虑问题的立脚点不同,它们各自采用的技术手段难以有机地结合起来,因此对于一些需要两者协同处理才能解决的问题[1],否则,就不能得到有效的解决。例如,用户希望在内部子网远程登录主机时具有较大权限,但在子网以外远程登录主机时只具有普通权限,就是一个典型的例子。

目前而言,对主机的安全保护主要依赖于防火墙、IDS(闯入发现系统)和操作系统本身固有的安全特性。但是防火墙的最大缺点就是它的防外不防内的特点,而服务器经常是对外提供服务,这样实际上防火墙并不能从根本上解决主机安全问题。IDS是一种被动的防御措施,它并不能阻止任何非法行为。操作系统虽然提供了一些安全措施,但是其功能非常有限,并且经常存在各种漏洞,这只有经验丰富的系统管理员才能保证操作系统的安全。因此,如何保证主机安全,同时防止内、外非法用户的攻击就成为当前信息系统建设中一个至关重要的问题。本文提出的主机网络安全技术就是要解决类似的安全问题,本文提出一种主机安全的模型框架,力图同时防范来自内、外部的攻击,全面增强主机安全,可以根据网络访问的访问者及访问发生的时间、地点和行为来决定是否允许访问继续进行,实现对于同一用户在不同的场所拥有不同的权限,从而保证合法用户的权限不被非法侵占。