摘要

在计算机病毒和反病毒激烈博弈的今天,病毒技术复杂高深,而且发展迅猛,给反病毒技术带来巨大挑战,同时也威胁到了计算机用户的信息安全。本文详细剖析了在Windows操作系统上较为常见的文件型病毒,使用MASM汇编,开发了可以重定位并具有感染能力的传播模块,攻击模块对MBR进行剖析,实现对MBR的修改和加密;同时也对此类文件型病毒的启动和传播进行研究,发现此类病毒总会修改原程序的入口点,结合对文件和进程的监控,实现了检测防护程序。从测试结果看来,防护程序能有效检测出此类文件型病毒。

关键词:文件型病毒;PE病毒;MBR修改;病毒防护;

Abstract

Today, computer virus technology and computer anti-virus technology fight each other. Computer virus technology is complex and profound, as well as develops rapidly. It is not only a huge challenge to anti-virus technology, but also a thread to the computer user’s information security. This paper analyses the common file virus in the Windows operating system, using the MASM assembly to develop infected module which can relocation and infect other normal portable executable files and attacked module which analyses the MBR and implements the modification and encryption of MBR. At the same time, the paper also researches the characteristics of file virus and finds that the file viruses always modify the host file entry point. So combining the result and file monitory and process monitor, implement the protection program. According to the result of test, the protection program can detect validly.

Key Words: File Virus, PE Virus, Modification of MBR, Prevention of Virus.

目录

摘要

Abstract

1. 引言

2. 基础知识介绍

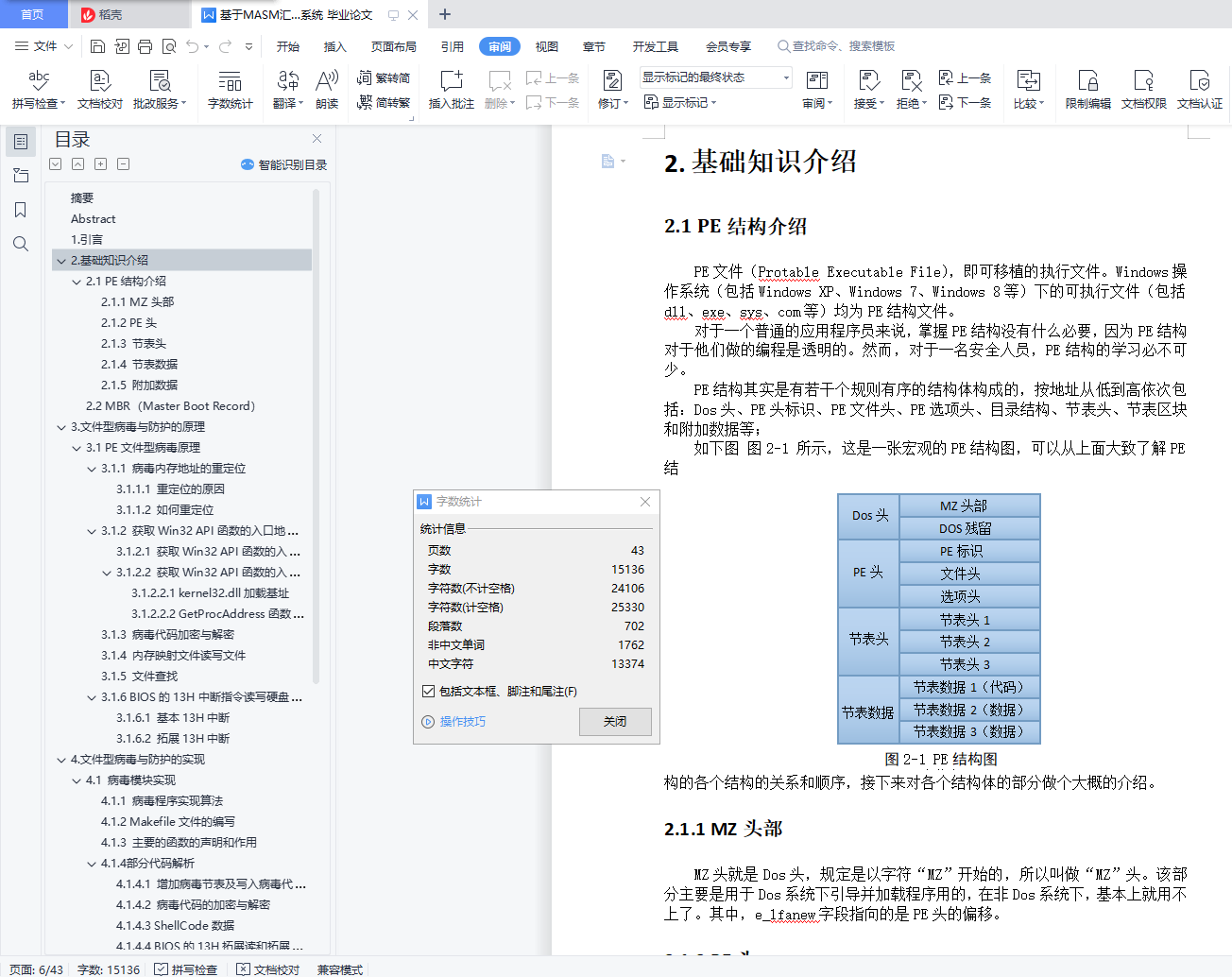

2.1 PE结构介绍

2.1.1 MZ头部

2.1.2 PE头

2.1.3 节表头

2.1.4 节表数据

2.1.5 附加数据

2.2 MBR(Master Boot Record)

3. 文件型病毒与防护的原理

3.1 PE文件型病毒原理

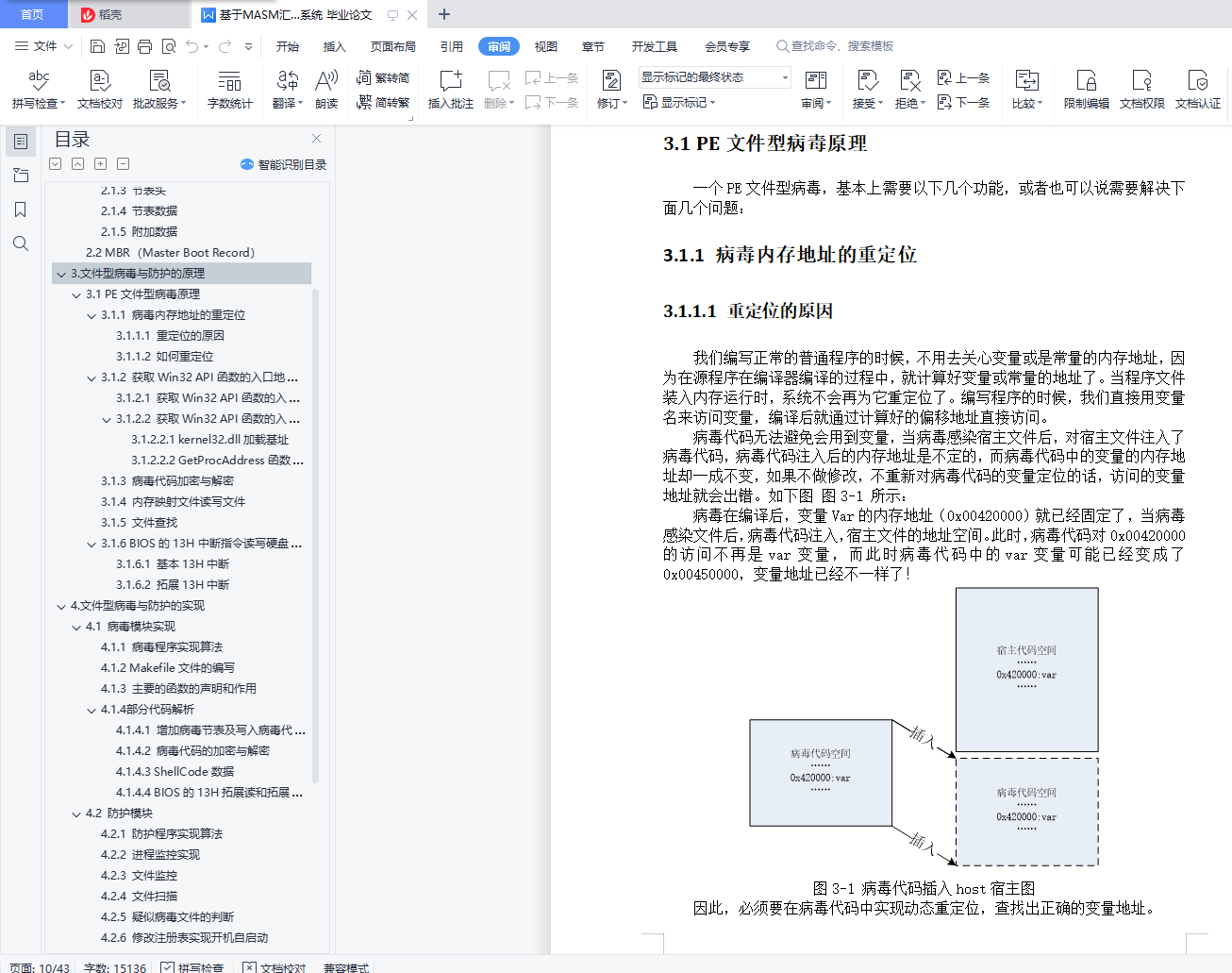

3.1.1 病毒内存地址的重定位

3.1.2 获取Win32 API函数的入口地址

3.1.3 病毒代码加密与解密

3.1.4 内存映射文件读写文件

3.1.5 文件查找

3.1.6 BIOS的13H中断指令读写硬盘扇区

4. 文件型病毒与防护的实现

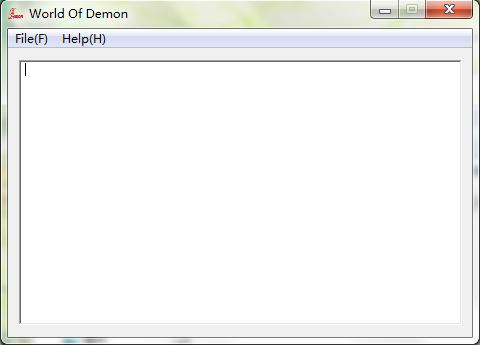

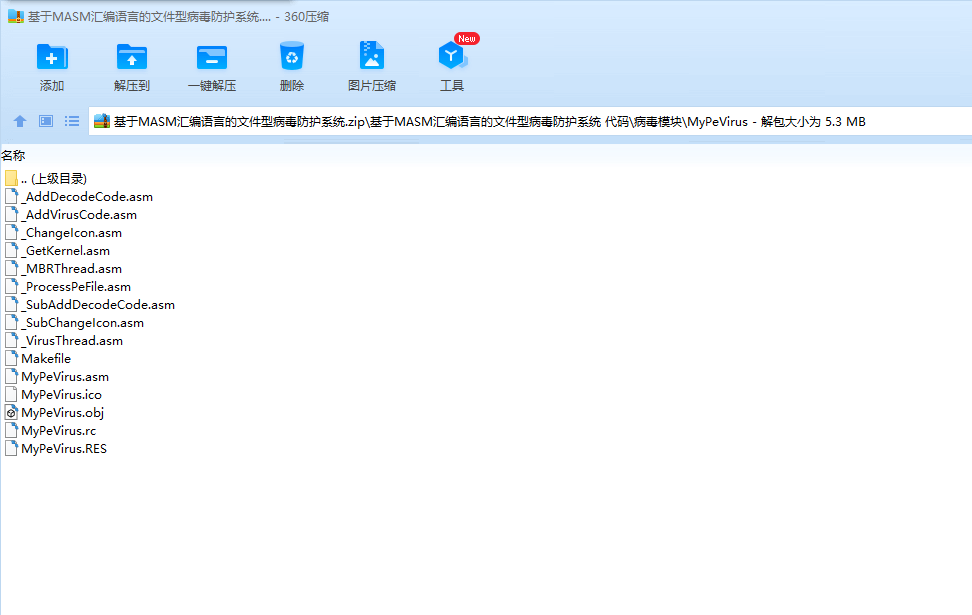

4.1 病毒模块实现

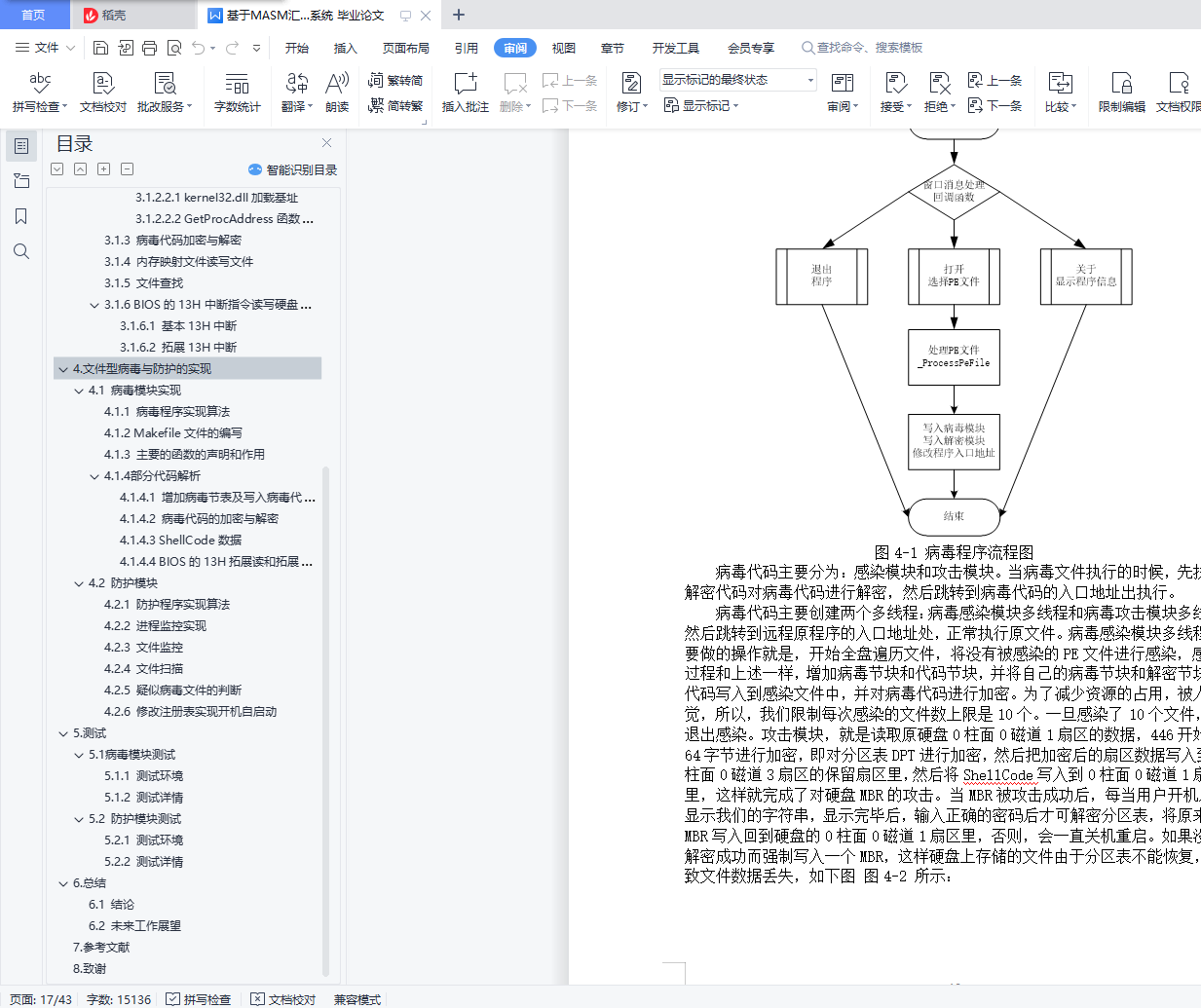

4.1.1 病毒程序实现算法

4.1.2 Makefile文件的编写

4.1.3 主要的函数的声明和作用

4.1.4 部分代码解析

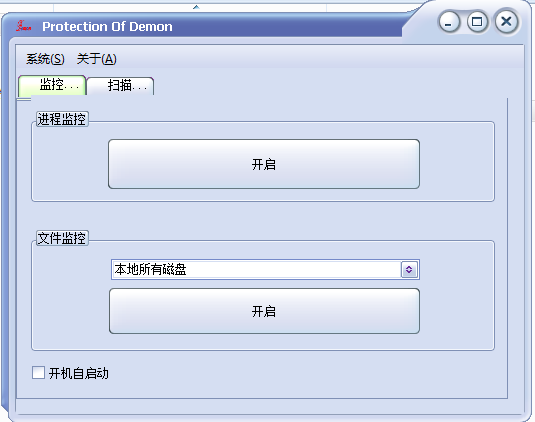

4.2 防护模块

4.2.1 防护程序实现算法

4.2.2 进程监控实现

4.2.3 文件监控

4.2.4 文件扫描

4.2.5 疑似病毒文件的判断

4.2.6 修改注册表实现开机自启动

5. 测试

5.1 病毒模块测试

5.1.1 测试环境

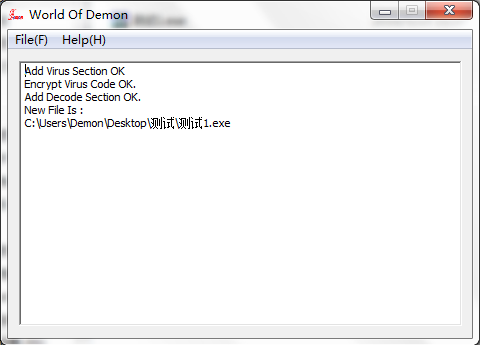

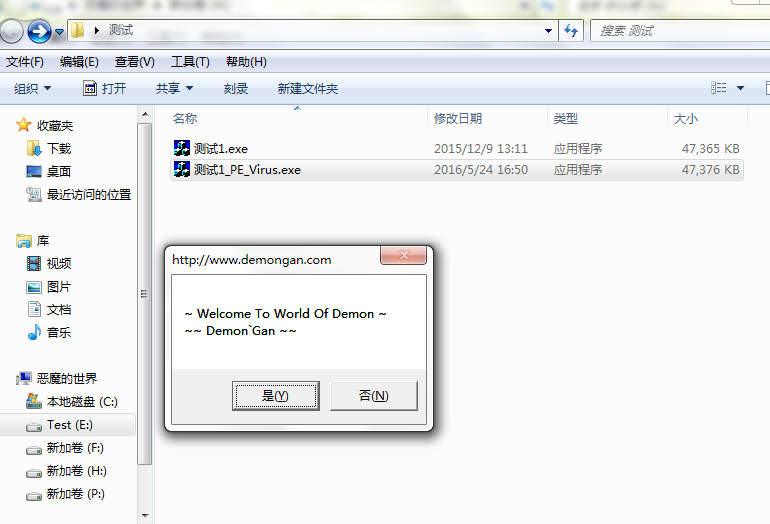

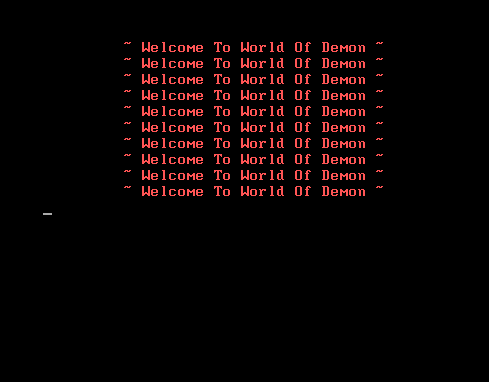

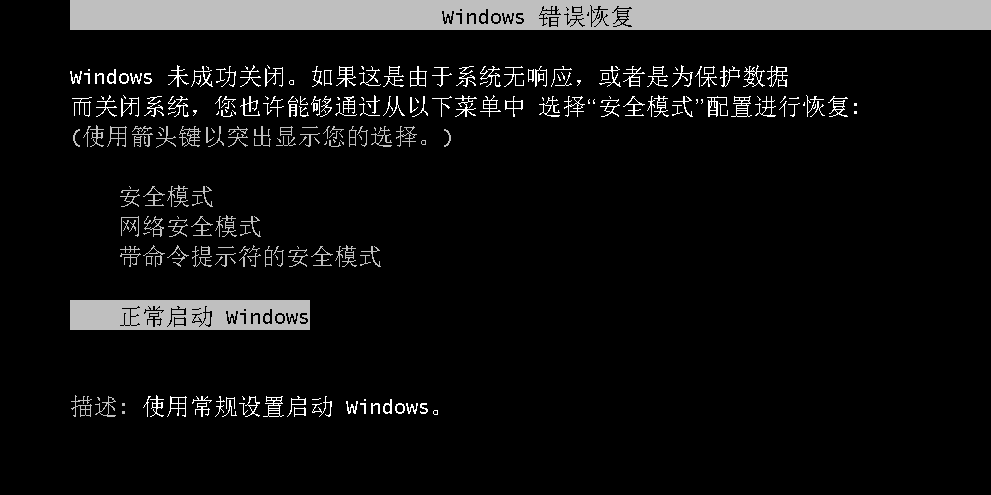

5.1.2 测试详情

5.2 防护模块测试

5.2.1 测试环境

5.2.2 测试详情

6. 总结

6.1 结论

6.2 未来工作展望

7. 参考文献

8.致谢

VBYYV%9V({PEU9S@Z$)A.png)