身份验证THEORYKODING理论*

古斯塔夫斯j·西蒙斯

桑迪亚国家实验室

87185年新墨西哥州阿尔伯克基

摘 要

我们考虑一个通信场景,在该场景中,发射机试图通知的遥控接收机的状态发送消息通过一个不完美的来源通信通道。有两种从根本上不同的方法接收方可以最终被误导。通道可能是嘈杂的符号传播消息可以收到错误,或下的通道可能控制的对手可以合法消息或故意修改其他介绍虚假的欺骗接收者,也就是说。Uyner称一个“活跃的窃听器”[l]。检测错误(欺骗)是一样的在这两种情况下:故意引入冗余信息传播消息。的方式不过,这些冗余信息介绍和使用是正好相反的在两种情况。

统计描述噪声信道,编码理论是关心计划(代码),引入冗余的方式最可能改变编码的消息是在某种意义上接近他们来自的代码。接收者可以使用最大似然检测器来决定哪些(可接受的)的消息他推断应该是传播(可能改变)的代码这是收到的。最有可能改变一个可接受的代码尽可能(在一个适当的度量)代码本身,和分离从相应的集群其他可接受的准则。

在[1,2]目前作者表明,检测的问题故意修改合法消息或欺诈性的引入消息;即。发射机和数字消息身份验证,可以建模在完成一般性取代的经典噪声通信通道编码理论与博弈论的无噪声信道的一个聪明的对手,谁知道系统和可以观察到通道,戏剧,优化欺骗了接收机的机会。提供一定程度的免疫力,欺骗(接收器),发射机还引入了冗余在这种情况下,但是所以在这样一种方式,对于发射机可以发送任何消息,改变消息,对手将介绍使用他最优策略随机分布,即:尽可能均匀,(同样对一个适当的度量)在一组可能的消息,设计和分析方案sprea(代码)来实现这一目标”

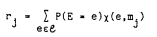

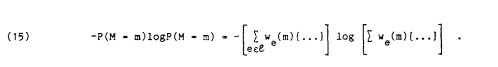

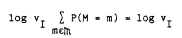

(1) log Pd 2 H(MES) - H(E) - H(M)

身份验证系统是完美的,如果持有平等11日在这种情况下的所有信息的能力是用来传播信息要么通知接收者的源或其他混淆的状态的对手。从某种意义上说,不平等(1)定义了一个认证通道绑定类似于通信信道编码理论的界限。建筑的完美身份验证系统是极大的兴趣,因为他们完全意识到的结果身份验证通道的能力。摘要鉴于我们分析了几种ihpinite家庭完美的系统也延长了通道范围包括案件中,对手知道源的状态。在这里,我们更加现实的目标,严格推导了通道绑定(1)然后呢使用这个结果获得一个家庭相关的范围。

基本面

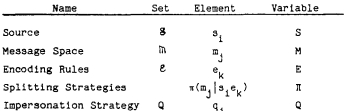

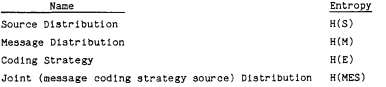

在身份验证,有三个参与者:发射机所观察到的一个人信息源8和祝愿这些观察到一个远程通信位于接收器在一个公开暴露、无噪声、通信信道和接收机不仅希望发射机所观察到的还要学习向自己保证他实际上收到的通信(消息)从发射机和在运输过程中没有改变的由发射机发送的消息。第三个参与者,对手,希望欺骗的接收器接受消息。他的误传源的状态。操作器和发送一个虚假的信息接收方在协议没有发送的发射机,否则等待和拦截消息发射机发送的和用其他消息。有! !e两种可能性要考虑;对方可以知道或者不知道保密,我们应主要关心消息身份验证的情况下的对手是无知的信息传达到接收器吗由发射机。身份验证系统模型。有一个源(套)立刻一个概率分布年代元素二进制的熵是H(S)。源通信发射机接收机的每条消息。也是一个信息空间m发射机组成的所有可能的消息可以发送到接收器。后可以接收任何交流观察他的来源。安恩科技在解释181年的基数的非零8发生的概率。设置接收方收到的消息被划分为两个非空的部分:另一个集合,他将拒绝a3不真实的。接收方必须接受,因此没有认证是吗在这种情况下。因此,Iml >我们能相聚

图1

阴影区域的任何消息将拒绝接收,而任何消息中设置H1将接受为真实的。对手失败,可能欺骗接收者,尽管他成功地让他接受的消息不是发射机发送的。假设的来源是s2和发射机选择编码这些信息通过发送消息m2到接收器。图1还说明了如果对手——不是当然知道的信息如图1所示,m2和拦截消息取代m3,接收方会接受m是真实的,因为它是一个发射机可能发送的消息,尽管它不是在这种情况下实际发送消息。源状态是s2——所观察到的发射机。失去了在这种情况下,尽管事实上,他成功地让接收器接受虚假消息,因为接收方不是误导的状态的来源。

有一个众所周知的规则在密码学中,被称为Kerckhoff原则,对手知道这个系统,我。e,图1中包含的信息。它同样是合理的假设相同的身份验证。就没有认证的接收机使用所示的方案图1。做的是有很多这样的编码规则的身份验证系统——所有这一切都是已知的对手——选择特定的编码规则的使用只有发射机和知道接收机,在很多方面类似“关键”只有发射机和知道接收器在一个密码系统。图2显示总体方案:

图2

映射——或许很多8到心肌梗死。定义函数,也就是说. .对于任何8 e e和m e Mi,函数D(e,m)定义了一个独特的国家在8 U 4,6是空集。

这非常直观的验证应该明确的描述原因描述在“传播”消息身份验证是一个问题。毫升是一个可接受的消息只有在设置M1,那么对手,了解这个系统,能够得出这样的结论:el所使用的编码规则,如果他看到毫升的通道,将能替代另一个消息的确定性欺骗的接收器。为了避免这种情况发生在每个消息是必要的充分许多验证集(理想情况下)离开对手没有更多的能力“猜”在一个可接受的消息后,他观察到的发射机发送比他之前的观察。这个理想可以实现无限5.6很多完美的身份验证系统。

“游戏”的身份验证模式的简洁表示认证系统如图2所示可能的形式(El x lh(矩阵A,e组编码规则。由编码规则索引的行和列的消息中的条目(e,m)的元素是8 m编码规则ei到消息源映射存在下ei和0。每一行的至少一次或者几次。我们定义一个身份验证系统是三(8。年代,A)。早期的评论暗示每行和每列包含至少一个0。如果这样的xj8中出现的每一个元素他现在定义另一个勒[我[mi矩阵X,

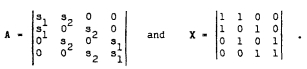

例如,对于IS1 - 2。安恩科技= 4,“最好”的身份验证系统可能有:

现在显而易见的关系模拟矩阵X的“游戏”。如果m是一个可以接受的(真实的)消息的接收器当编码规则e由发射机和接收机同意那么x(e)- 1和对手成功的概率p = 1 m的通信接收机。相反,每当X(ei,mj)= 0时他是确定的消息将被拒绝。当然合理的——事实上真正严格的对手概率成功的冒充发射机是价值,vI,的零和博弈是谁的支付矩阵x可以定义一个同伴支付矩阵Y替换的游戏,虽然它复杂得多的值游戏,vs,对手会成功的概率是在欺骗接收机通过拦截发射机发送的消息和替换自己的设计。给定一个身份验证系统发射机/接收机编码规则之间的自由选择,如果一些国家(s)的来源下可以被编码成多个消息的编码规则,一个选择吗使用哪个消息,即,一个分裂的策略。对手手可以选择模仿和替代任何概率他希望分布,然后根据他的最佳策略选择虚假消息他将通信接收机,没有空调如果他是冒充他发射机或其他条件的消息观察到如果他替换消息。毫无疑问存在身份验证系统的最优战略对手是纯粹的模仿,纯粹的替换,非物质的混合,或最有趣的基本的混合以及例子中分割是至关重要的transmitterheceiver的最优策略。这些话是我们的地步显示在早期的纸吗

(2)

本文是不恰当的开发支付矩阵Y,因为(2)只有结果替换的游戏,我们需要。与这些预赛我们调查的方式所使用的基本符号在身份验证模型。

P(X = X)概率随机变量X的值,例如P(M - M),P(S = 3)或(E = E)。

一个编码矩阵

X模拟支付矩阵

Y替代支付矩阵

XY连接认证支付矩阵

V值模拟游戏X(对手)

V值替换游戏或Y(对手)

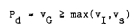

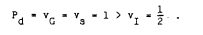

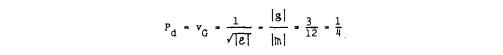

Pd - vc

我

概率对手欺骗接收者:

游戏qn XY的价值。

leil = 1 x(ei,m)的非零项ei排或者一个X。我,我= 1 x(定位如何。1的非零项数J J e和m .列或者一个X。

身份验证通道绑定我们在本文的对象获得通道边界身份验证通道。几个这样的界限很容易。

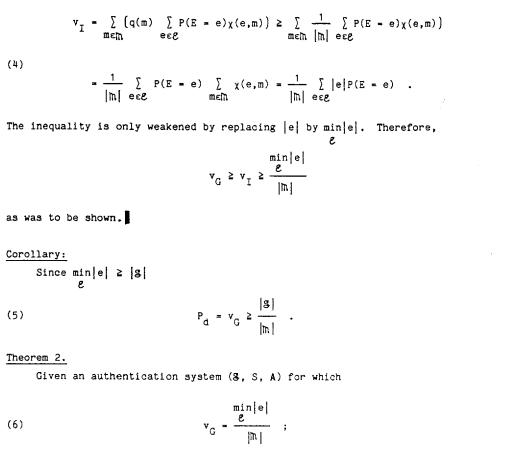

证明:正如已经指出的,可用的对手作为其战略的一部分选择uhether冒充发射机或替代消息,因此连接游戏的价值至少是一样大的价值独自游戏。我们实际上证明模拟的游戏:

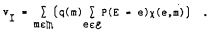

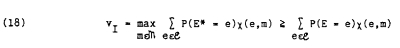

支付矩阵是lel Iml(0.1)矩阵x,x(i,j)- 1如果一些是编码到m×ei的编码规则,否则和0。如果,我plajing E(概率编码一个最优策略= e)和对手冒充发射机Q(概率,他将乔丹是Q)的预期m是冒充的消息j。

和他的预期收益从玩策略问只是游戏的价值

由于vI是对手的游戏的价值,发挥最优实现战略问:它至少是一样大的价值意识到玩其他的策略——特别是,TherePore m的均匀概率分布。

在每一个最优策略,E,发射机/接收机的P(E - E)- 01.1 > miniel编码规则。

在定理1的证明我们使用这一事实vG t v和证明我的定理的条件模拟游戏。从(4)

假设有一些编码规则,ej,1 e > minlel为此P(E = E)> 0。jvI至少是一样伟大的期望他可以使用其他任何实现策略——尤其是均匀概率分布。

如果身份验证系统(8 s)

由定理1如果minlel——[只能发生,然后每一个最优策略发射机/接收机,E P(E = E)- 0为任何编码规则1.1 >

另一种方式说明结论的推论是,如果vc - Isl / lrnle1日。

并不意味着分裂的编码规则不发生在任何发生在e。是真的,定理2,在这种情况下所有的编码规则发生的(积极的概率)使用相同数量的最优策略消息。

其他几个信道容量定理可以证明相似的味道。但是我们现在把我们的主要对象本文;建立界限身份验证通道的各种熵在主变量。微不足道的绑定可以给H(E)。由于H(E)总含糊其辞对手有哪些编码规则是由发射机/使用接收器,因为他可以欺骗与确定如果他只知道接收者规则,他们选择了不

(7)并不是一个特别usePul结果以来,稍后我们会看到有一个更强的约束的H(E)。基于理论的验证结果。

定理3。(认证通道容量)

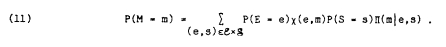

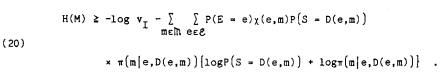

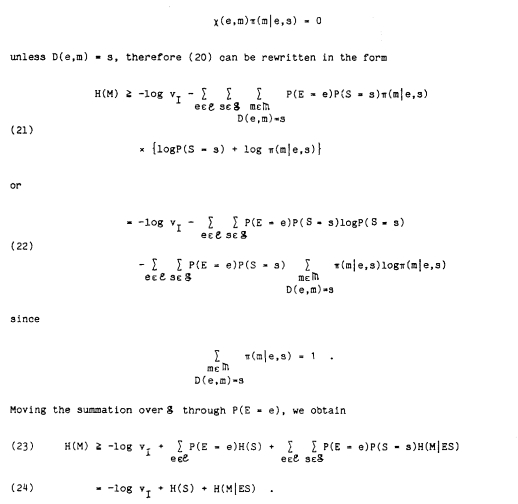

让P(M = M)的概率信息M将观察到的通道源状态发生时根据概率分布和发射器和一个编码的编码规则选择舞会和概率分布E,采用分割策略。P(H = m)是正式的

或者说,

反过来不需要真实的,即。x(e,m)= 1可以容纳whfle P(m = m e = e,S = S)= 0,要么因为一些年代,除了在P(M - M,E = E S = 3)编码到m×e,否则国家发生在P(m = m e = e S = 3)可以被编码到m和其他信息(s)在m,但转分裂发射机所使用的规则永远不会使用m。h接收机将接受消息以来m当编码规则e已经被选择当且仅当x(e,m)- 1。x(e,m)是身份验证功能联合概率P(M - a、E = E S = S)可以表示成产品的条件概率,m将发送鉴于年代发生和状态编码规则使用e II(初速,s),乘以独立的概率这些事件发生。

我们现在希望限制域的笛卡儿积e x 8只e使用e的逆映射;D(e,m)x(e,米)这是在(2)中引入的可能的,

定义一个概率分布W(m)=(我们(m))在e e C每m e h:

我们(m)是定义良好的,因为每一个m E h是可以接受的,至少的接收机一个选择的编码规则。1我们(m)x(e,米)= 1。把被加数相乘在e EC(12)

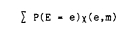

我们现在希望形式- p(H米)日志P(m = m)的两边(14)的第一步计算熵H(M)的消息在通道。在形式上,

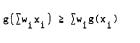

注意- x日志x是向下凹,我们利用詹森不等式——说如果g(X)是一个凹函数(a、b),如果(X)是任意的真实参数,< xi < b,那么对于任何组积极权重wi 1 wi = 1;

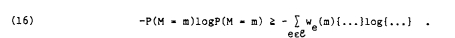

替换(15)与一个不平等的平等。让x -[…我在(7):

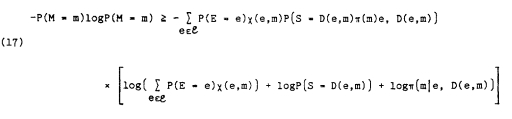

取消之和和分裂的对数,得到1 P(E - E)x(E,米)之间的分母OP(m)和{…我,eE产品的对数(…我到三个的总和

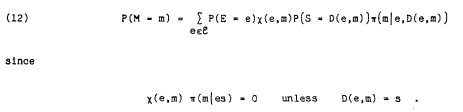

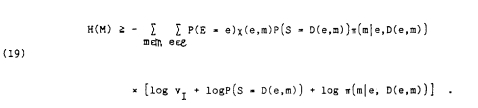

现在,我们利用博弈模型的验证通道绑定(17)在下面。模拟游戏的价值,vI,

在E *发射机/接收机的最优策略和E是一个任意的策略。不平等(18)通过替换在最坏的情况下削弱

在[…我和的最大值可以对任何选择。(18)m E m,

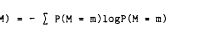

左边和右边的表达式在(19):

由于日志六世是一个常数可以通过双重求和给感动

使用(121年,被加数可以取代了P(M = M)

所以,(19)变成了

它已经被注意到

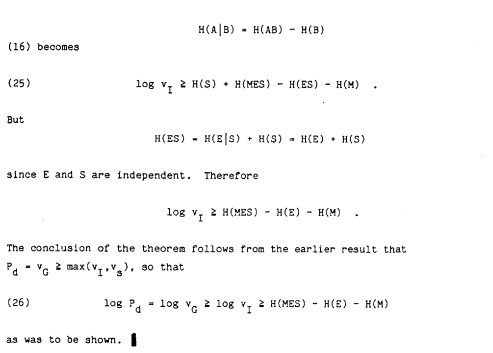

使用熵的身份

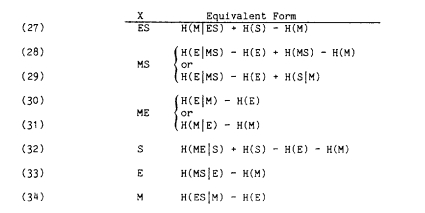

艰苦的工作现在已经完成。各种有用的等价表达式可以来自(26)使用简单的身份从infarmation理论,为例身份验证要么有或没有保密。我们说明了技术公式(4)的情况下与保密认证:即对手不知道源观察到发射机的状态。当然,这只H(MES)- H(E)- H(M)相当于下列八个熵表达式。

证明在每种情况下所得熵的分割参数H(MES)通过调节联合概率X,然后使用简单的身份减少由此产生的表达式。(27)是典型的推导。

使用定理4的结果可以得出一些ueaker(一般)但启蒙通道。我们首先注意到总有效含糊其辞的对手玩替换游戏但uithout知识OP源状态,于。,authentiction保密是不大于H(ElM)和作为早些时候说,对手的总有效模棱两可的话,如果他知道源州,我生产。没有保密、身份验证,最多是H(E1M.S)。

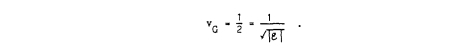

与平等当且仅当E是发射机/接收机的最优策略均匀概率分布&。(35)。1

(35)首次发现了吉尔伯特,威廉姆斯和斯隆[7]更严格的条件下,推导出直接在这里使用的相同的共性Simmons和Brickell温泉在[6]。(35)是基于H(E)的绑定在早些时候承诺(7)被琐碎的束缚。

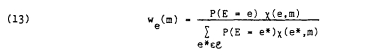

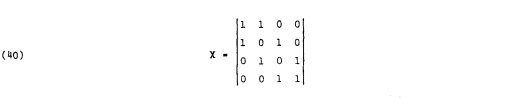

在本节中,为了显示保密在策略的影响的参与者和游戏等来说明参数值分裂等,我们将讨论两个小例子。早些时候在身份验证系统的描述问题是:= Iml - 131 = 2和支付矩阵的X

X也可能是许多不同的身份验证系统的支付矩阵。之一这是bePore展出

在这两种情况下vI = 1/2要么球员被统一的最优策略概率策略(发射机)行和列(对手)。如果我们只考虑替换与保密,那么就没有任何区别了对手发射机/接收机是否使用身份验证系统(8 S)或(s,s *),因为在任何一种情况下,当他看到一个消息他面临着两个可能的编码规则,因此两个equilikely消息替代之间的选择,其中一个将被接受和被拒绝。运气在这两种情况下是1/2,这正是他成功的机会在冒充发射机将他不等待观察一个消息。因此与保密认证Pd - 1/2。然而情况不同没有秘密进行身份验证。在这种情况下对系统(8 S)是一样的S参数给出认证保密情况下持有和选择,因此不仅可以替代另一个消息确定吗它会被接受为真实的接收器,但接收机吗误导的结果。因此在这种情况下

顺便说一下系统(S,S)是perPect和也是一个实例平等适用于(39):

最后,我们平等的另一个例子展示(39)和此外,分裂是至关重要的对手游戏价值Pd = l/m(8 S)我们引入了一个符号的几率。三个例子中,元素发射机/接收机)为了有一个简洁的描述m是分割成不相交的部分—每个部分索引。的编码规则的一种特殊类型(笛卡儿),只编码源的状态在一个特定的消息部分。在IS1 = 3的例子中,Im / = 12和爆炸下限= 16。为4的分区。4和8个元素,索引1、2、3、4;1、2、3。4和1、2、3、4、5所示。分别为6、7、8。源的州是假定等概率的。

编码规则厄尔说,源状态s1将编码到消息1第1部分,状态消息1 S2 oP第2部分和状态s3的消息消息1或2第3部分等。独特的最佳策略,E,发射机/接收机是统一distributfon概率p(E = ei)= 1/16和统一分裂;f-e。,如果el正在使用和状态发生,然后一对硬币将被决定消息是否发送1或2的第3部分,对策略和11,等等。游戏的价值

和游戏是完美的。虽然不太明显,很容易证明不管对方是否他愿意冒充发射机或者等待和观察一个消息,然后替代另一个消息;在这两种情况下如果他发挥最佳的成功机会将1/4。面对对手时两位模棱两可的话不管他模仿或替代。即。vI - vs = 1/9,模棱两可的源状态只是logz 3尽管对手可能猜的状态源与成功的概率1/3的他只能猜测消息通信状态概率为1/4。如果一个人认为通道绑定定理说什么,这不是矛盾和Pd小的,即使对于一个比特源P(S = S)= 112。顺便说一下,这个例子中最小的说明无限类之一完美的身份验证系统和必要的分裂[5]。

结论

在本文中,我们证明,验证通道上的界限正是一个直观的希望(希望),即不同的信息传播渠道和数量接收机所需的解决他对源状态可以含糊其辞用于验证消息,反之,没有更好的结果实现。我们还表现出小例子证明可以使用所有这些残余信息来迷惑对手,即。,英吉利海峡边界是锋利的。

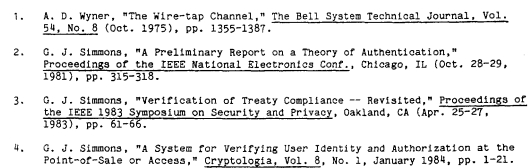

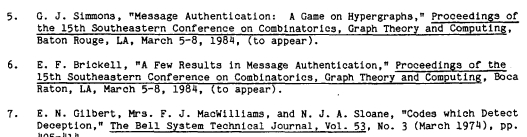

参考文献